Comment Sécuriser Votre Active Directory

Techniques et Meilleures Pratiques de Durcissement

Commençons franchement, le durcissement d’un Active Directory n’est pas quelque chose de facile.

Pour autant, garantir la sécurité de votre Active Directory est primordial.

Quelles solutions s’offrent à vous ?

Table des matières

Pourquoi durcir ?

Vous n’êtes pas sans savoir que l’AD est la pierre angulaire du SI. Il permet d’administrer les utilisateurs, les machines, les droits d’accès, la journalisation, et j’en passe. Autrement dit, pour un attaquant, c’est souvent considéré comme l’objectif ultime. Car s’il est administrateur de votre AD, il peut être administrateur de l’ensemble de votre SI.

Il faut bien comprendre qu’il n’y a pas de solution miracle pour corriger votre AD. Les projets de durcissement sont souvent coûteux en temps et en ressources. Il n’y a pas de retour sur investissement à proprement parler, cependant, le niveau de résilience de votre SI sera grandement amélioré au terme du projet.

Dresser un plan d’action efficace

Les pré-requis

Avant de se lancer tête baissée dans l’application de mesures de sécurité, il faut être conscient de la tâche que cela représente. L’idéal est de dresser une liste des pré-requis:

- Avoir une PSSI

- Avoir un plan de sauvegarde, un plan de gestion de crise, un PRA / PCA

- Avoir une documentation à jour

Ces trois points sont fondamentaux, la PSSI est la stratégie de sécurité de votre entreprise, elle doit donc vous servir de ligne directrice.

La sauvegarde vous permettra de revenir en arrière en cas de problème lors de l’application d’une mesure de sécurité. L’objectif étant de limiter l’impact sur les utilisateurs.

Avoir une documentation à jour est le signe que vous avez la maîtrise de votre SI, point essentiel lorsqu’on se lance dans un projet de sécurisation AD.

Une fois tout ça en place, vous pouvez lancer un audit de l’active directory. Il y’a de nombreux outils à disposition, voici deux des plus efficaces :

- PingCastle

- PurpleKnight

Nous recommandons ces 2 outils, en effet, car ils se basent sur le référentiel de l’ANSSI. Ils vous permettront de dresser un état des lieux de votre AD, et de construire votre plan d’attaque.

Il faut bien comprendre que corriger l’ensemble des vulnérabilités remontées lors d’un audit est un projet pharaonique, et qu’il vaut mieux se concentrer sur un ensemble de points que sur tous.

Prioriser les actions

Chez Allistic, nous déterminons la priorité des actions en fonction de ces 4 points :

- Le contexte

Il est essentiel de bien prendre en compte le contexte du SI, et d’appréhender au mieux les enjeux du client.

- Le niveau de risque

Pour chaque point remonté, nous identifions son impact en cas d’exploitation et sa probabilité d’occurrence.

- La facilité de correction

Certaines actions de correction, encore plus pour l’AD, peuvent souvent se montrer fastidieuses, de par la complexité ou par la quantité de travail nécessaire.

- L’impact de correction

Lorsqu’on touche à l’annuaire, les impacts sont fréquents et peuvent avoir des conséquences assez importantes. Il est préférable de les anticiper et de les prendre en compte dans le plan d’action.

Avec ces 4 points, vous pourrez dresser un plan d’action efficace et pertinent.

Durcissement

Une gestion correcte de l’Active Directory est essentielle pour optimiser sa sécurité, et cela passe par plusieurs points. Voici une liste des différents points que vous devriez traiter pour durcir votre AD. Selon les environnements, chaque point sera plus ou moins évident à traiter.

1. La sauvegarde

Le premier piège à éviter, est de commencer un fastidieux projet de durcissement d’Active Directory, sans gestion correcte de vos sauvegardes. Vous serez très rapidement bloqué, car chaque modification de configuration sur l’Active Directory peut causer d’énormes problèmes, et sans sauvegarde pour faire marche arrière, votre projet n’avancera pas.

Assurez-vous donc d’avoir un plan de sauvegarde clair.

2. La gestion des utilisateurs

La gestion de vos utilisateurs est un point névralgique. Si vous n’avez pas la maîtrise des utilisateurs, les mesures techniques de durcissement et/ou les outils pourraient s’avérer inutiles. Commencez par mettre en place un processus d’entrée & sortie de vos utilisateurs, afin d’éviter de les retrouver dans votre AD après qu’ils aient quitté votre groupe.

Veillez à avoir une OU pour vos utilisateurs, et de les regrouper de manière à simplifier leur gestion sur l’AD : par métier ou par niveau de droit.

Concernant les comptes à privilèges, veillez à bien les séparer du reste dans une OU dédiée.

Les comptes built-in (ex: Administrateur d’entreprise, Opérateurs …) doivent être le moins utilisés possible, et Il faut bien les protéger malgré tout : Mot de passe robuste, rotation tous les 6 mois, ajout au groupe AdminSDHolder, suivi des événements.

De la même manière, les comptes “Administrateur du domaine” ou “krbtgt” doivent être vides, et avec les protections citées plus haut.

Il existe des modèles organisationnels pour optimiser la gestion des users, nous en parlerons après.

3. Gestion des GPOs

Les GPOs permettent de décliner votre stratégie de sécurité en actions concrètes. Elles permettent de déployer et gérer la sécurité ou la configuration sur l’ensemble de votre parc.

Dans le cas d’un durcissement, veillez à bien comprendre ce que font vos GPOs, et à documenter celles qui ne le sont pas, vous devez maîtriser votre SI. Si vous êtes amenés à créer de nouvelles GPOs, l’idéal est de suivre la structure de votre AD et de bien documenter le périmètre.

Nous recommandons d’avoir des GPO dédiées aux utilisateurs, et d’en créer d’autres pour les administrateurs, cela vous permettra d’avoir des politiques de sécurité adaptées en fonction du niveau de droit.

4. Modèle organisationnel

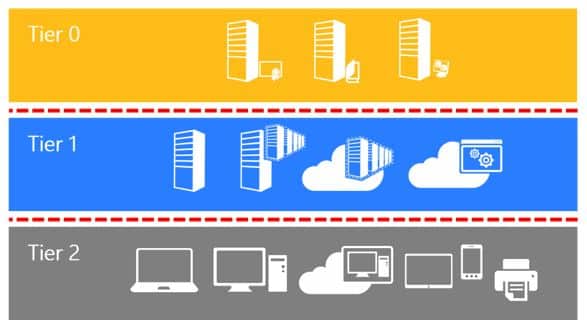

Nous allons voir un exemple efficace de modèle organisationnel que vous pouvez utiliser pour votre Active Directory : Le modèle d’organisation en niveau. Le principe est d’attribuer aux objets de l’AD un niveau organisationnel, allant de 0 à 2.

- Le niveau 0 est destiné aux objets les plus sensibles de votre organisation, tels que les serveurs de données confidentielles, la gestion de l’identité, vos administrateurs du domaine, etc …. En somme, c’est la couche la plus importante.

- Le niveau 1 est le niveau intermédiaire. Il comprendra les serveurs & applications internes.

- Le niveau 2 est le niveau le moins sensible. C’est là où vous positionnez les postes clients, la flotte mobile, les imprimantes, etc …

Chaque couche est isolée l’une de l’autre, et possède ses propres administrateurs. Un administrateur de niveau 2 n’accède qu’au niveau 2. Cela implique que les personnes en charge de la gestion de votre SI peuvent avoir jusqu’à 3 comptes administrateurs.

Cependant, malgré son efficacité, il faut bien avoir en tête que l’application de ce modèle demande énormément de temps et de ressources, dans sa mise en place, et son maintien.

5. Journalisation

La gestion des logs sur votre Active Directory est primordiale, notamment en cas d’incident. La sécurité doit être holistique, il faut être capable d’anticiper, surveiller et réagir.

Les logs doivent permettre de répondre à ces questions :

- Qui ?

- Quoi ?

- Quand ?

- Comment ?

La première étape consiste à synchroniser les horloges de votre SI. La solution la plus couramment utilisée est de mettre en place un serveur NTP. De cette manière, l’ensemble de votre parc informatique sera calibré sur une même horloge. Avoir des timestamp synchronisés est essentiel en cas d’incident, puisqu’ils permettront de recréer une timeline logique et cohérente.

Ensuite, vous pourrez commencer à collecter les événements sur votre SI. L’ANSSI a mis en place un guide afin de vous accompagner dans ce projet. Dans l’annexe B, vous pourrez trouver l’ensemble des événements pertinents qui doivent être journalisés. (Attention au stockage ! )

En plus de cela, il existe des solutions qui vous permettront d’auditer votre SI en temps réel, e.g : Netwrix Auditor

6. Sensibilisation

La sécurité d’un système dépend toujours de celle du maillon le plus faible. Même avec un niveau de sécurité technique excellent, il faut impérativement avoir des collaborateurs formés et sensibilisés à la sécurité.

Le facteur humain est, dans une grande majorité des cas, le point d’entrée pour des cyber attaquants. Un mail de phishing, une clé USB vérolée, ces méthodes sont couramment utilisées pour pénétrer un SI.

Chez Allistic, notre pôle de formation permettra de répondre à ce besoin essentiel, et vous accompagnera dans la sensibilisation de vos employés, par le biais de Serious Game, de Quizz, ou encore de présentations.

Toolbox

Pour conclure, nous vous présentons une liste d’outils qui vous permettront d’évaluer et d’améliorer le niveau de sécurité de votre AD, et donc de votre SI.

PingCastle

PingCastle permettra d’analyser et d’évaluer le niveau de sécurité de votre AD, tout en indiquant les recommandations à mettre en place. C’est un excellent outil pour avoir une vision claire de votre SI.

Purple Knight

Dans le même registre Purple Knight vous permettra d’auditer votre AD et d’évaluer le niveau de sécurité. Mention spéciale pour cet outil, qui se base sur les recommandations de l’ANSSI.

BloodHound / ForestDruid

Ces outils, également utilisés par les pentester et cyber attaquants, permettent de dresser une carte de votre domaine. De plus, ils mettent en lumière les chemins susceptibles d’être empruntés par un attaquant pour gagner en privilège au sein de votre SI.

HardenAD

Une solution open-source, qui met à disposition des scripts Powershell, qui faciliteront l’application de mesures de sécurité. Cela facilitera votre avancée dans le projet de durcissement AD.

Conclusion

En conclusion, sécuriser son Active Directory et le domaine qui avec, est un projet essentiel pour garantir la sécurité de votre SI. Cependant, se lancer tête baissée dans un projet de cette envergure peut souvent amener à un retard, voire même représenter un risque pour votre continuité d’activité. Analyser et anticiper vous permettra de vous lancer sereinement, et nous espérons ,avec cet article, vous avoir transmis les clés de la réussite pour mener à bien ce projet.

Article rédigé avec ❤️ par Igor